TeamViewer

Logo programu | |||

| |||

| Autor | TeamViewer | ||

|---|---|---|---|

| Aktualna wersja stabilna | 15.53.7 (7 maja 2024) [±] | ||

| Platforma sprzętowa | architektura 32-bitowa | ||

| System operacyjny | Windows XP i późniejsze | ||

| Rodzaj | oprogramowanie narzędziowe | ||

| Licencja | freemium | ||

| |||

| Strona internetowa | |||

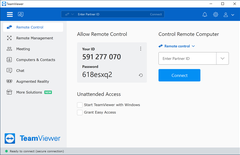

TeamViewer – oprogramowanie narzędziowe przeznaczone do zdalnego sterowania systemem operacyjnym poprzez Internet bez konieczności instalacji serwera lub klienta w pamięci masowej komputera. Użytkownik za pomocą programu może między innymi: przenosić dane, prowadzić czaty, wirtualne szkolenia, pokazy prezentacji na żywo odtwarzanych bezpośrednio z komputera klienta oraz zarządzać serwerem bazującym na platformie Windows. Program obsługuje bezpieczne połączenia dzięki wykorzystaniu kluczy i kodowania sesji z wykorzystaniem szyfru RC4. W wersji 5 dodana została możliwość prowadzenia rozmów i konferencji audio i wideo. Program dostępny jest również w wersji przenośnej[1].

W 2017 roku brytyjski dostawca usług internetowych TalkTalk Group tymczasowo zablokował TeamViewera w celu ochrony jego klientów przed oszustwami internetowymi[2]. Według autora programu został on zainstalowany na 1,5 miliarda urządzeniach, a na 20 milionach urządzeń znajduje się stale w trybie online[3].

Licencja

Program dostępny jest bezpłatnie do zastosowań niekomercyjnych[4]. W przypadku chęci zakupu licencji ceny zaczynają się od 44.90 złotych netto[5] za miesiąc (płatność za rok z góry). Ceny zależne są głównie od wybranych funkcjonalności oraz od liczby możliwych połączeń realizowanych w tym samym momencie.

Bezpieczeństwo

Program TeamViewer pomimo stosowania wielu środków bezpieczeństwa ma w swojej historii kilka znaczących incydentów bezpieczeństwa - każdy z nich był dość głośno opisywany w Internecie. Poniżej znajdują się opisy tych incydentów:

Atak z 2024 roku

W czerwcu 2024 roku TeamViewer, znany dostawca oprogramowania do zdalnego dostępu, padł ofiarą poważnego ataku hakerskiego. Incydent miał miejsce 26 czerwca[6], kiedy to zespół ds. bezpieczeństwa firmy wykrył nieregularność w wewnętrznym środowisku IT korporacji. Firma natychmiast aktywowała swoje procedury reagowania na incydenty oraz rozpoczęła współpracę z globalnymi ekspertami ds. cyberbezpieczeństwa w celu zbadania sprawy i wdrożenia niezbędnych środków zaradczych.

Atak został przypisany do rosyjskiej grupy cyberszpiegowskiej APT29, znanej również jako Midnight Blizzard lub Cozy Bear[7]. Hakerzy uzyskali dostęp do systemów firmy, wykorzystując skradzione dane uwierzytelniające jednego z pracowników. Dzięki temu mogli skopiować dane katalogowe pracowników, w tym imiona, korporacyjne dane kontaktowe oraz zaszyfrowane hasła do wewnętrznego środowiska IT firm[8].

TeamViewer podkreślił, że atak był ograniczony[9] do wewnętrznego środowiska IT i nie wpłynął na środowisko produkcyjne ani na platformę łączności TeamViewer, co oznacza, że dane klientów oraz same usługi nie zostały naruszone. Firma współpracowała z Microsoftem oraz innymi ekspertami ds. cyberbezpieczeństwa w celu wzmocnienia procedur uwierzytelniania i zabezpieczenia systemów przed dalszymi zagrożeniami.

Choć firma zapewniała o transparentności w komunikacji dotyczącej incydentu, pewne kontrowersje wzbudziło zastosowanie tagu „noindex”[10] na stronie z aktualizacjami bezpieczeństwa, co utrudniało jej odnalezienie przez wyszukiwarki internetowe. Krytycy zarzucali, że mogło to ograniczyć dostępność informacji dla użytkowników i partnerów biznesowych.

Atak z 2019 roku

W 2019 roku pojawiły się informacje o kolejnym poważnym naruszeniu bezpieczeństwa[11] TeamViewer. Tym razem za atak odpowiedzialna była chińska grupa APT41, znana również jako Winnti[12]. Hakerzy wykorzystali lukę w zabezpieczeniach, co umożliwiło im dostęp do wewnętrznych systemów firmy. TeamViewer przyznał się do tego naruszenia dopiero po trzech latach, co wywołało krytykę za brak transparentności[13].

Atak z 2016 roku

W 2016 roku TeamViewer doświadczył pierwszego znanego i znaczącego incydentu związanego z bezpieczeństwem[14], który wzbudził wiele kontrowersji i obaw wśród użytkowników. Użytkownicy zgłaszali przypadki, w których ich komputery zostały przejęte przez hakerów za pośrednictwem oprogramowania TeamViewer, co skutkowało opróżnieniem kont bankowych i instalacją złośliwego oprogramowania. TeamViewer początkowo zaprzeczył, że został zhakowany, sugerując, że do naruszeń doszło z powodu słabych haseł używanych przez użytkowników i powtarzania tych samych danych logowania w różnych serwisach[15].

Zobacz też

- AnyDesk

- Remote Desktop Protocol

Przypisy

- ↑ TeamViewer. dobreprogramy.pl. [dostęp 2018-05-02]. (pol.).

- ↑ Kat Hall: Brit ISP TalkTalk blocks control tool TeamViewer. theregister.co.uk, 2017-03-09. [dostęp 2018-05-02]. (pol.).

- ↑ Nasza historia. teamviewer.com. [dostęp 2018-04-14]. (pol. • ang. • niem. • hiszp. • fr. • port. • niderl. • szw. • norw. • duń.).

- ↑ Free download with license options [online], TeamViewer [dostęp 2024-07-07] (pol.).

- ↑ TeamViewer – oprogramowanie do łączności zdalnej [online], TeamViewer [dostęp 2024-07-07] (pol.).

- ↑ TeamViewer's corporate network was breached in alleged APT hack [online], BleepingComputer [dostęp 2024-07-07] (ang.).

- ↑ TeamViewer says Russia’s ‘Cozy Bear’ hackers attacked corporate IT system [online], therecord.media [dostęp 2024-07-07] .

- ↑ TeamViewer zhakowany przez Rosjan. To nie pierwszy atak [online], dobreprogramy, 5 lipca 2024 [dostęp 2024-07-07] (pol.).

- ↑ Statement | Trust Center [online], TeamViewer [dostęp 2024-07-07] (ang.).

- ↑ Is TeamViewer Hacked? TeamViewer Data Breach Explained - Dataconomy [online], 28 czerwca 2024 [dostęp 2024-07-07] (ang.).

- ↑ That TeamViewer remote access hack was worse than previously thought – Impero [online], www.imperosoftware.com [dostęp 2024-07-07] .

- ↑ * TeamViewer zhackowany w 2016 i wciąż wykorzystywany do ataków [online], NieBezpiecznik.pl [dostęp 2024-07-07] .

- ↑ DanD. Goodin DanD., TeamViewer users are being hacked in bulk, and we still don’t know how [online], Ars Technica, 3 czerwca 2016 [dostęp 2024-07-07] (ang.).

- ↑ TeamViewer denies hack, as users claim computers remotely hijacked | Tripwire [online], www.tripwire.com [dostęp 2024-07-07] (ang.).

- ↑ TeamViewer zaatakowany, użytkownicy okradzeni, ale kto tu faktycznie zawinił? [online], dobreprogramy, 2 czerwca 2016 [dostęp 2024-07-07] (pol.).

Linki zewnętrzne

- Oficjalna strona programu. teamviewer.com. [dostęp 2018-04-14]. (pol. • ang. • niem. • hiszp. • fr. • port. • niderl. • szw. • norw. • duń.).